Devenez Spécialiste en Cybersécurité

16 jours

100% finançable

Formation RNCP

Jours de formation

Solutions de financement

Une formation pour qui ?

La formation certifiante « Cybersécurité », s’adresse à tout public :

- Salarié

- Demandeur d’emploi

- Toute personne en reconversion professionnelle et souhaitant acquérir des compétences en Cybersécurité

Cette formation vous apprendra les concepts de base de la Cybersécurité.

Elle a pour objectif de préparer un lecteur novice en matière de sécurité de comprendre tous les tenants et aboutissants de la sécurité mais aussi à un lecteur plus expérimenté d’utiliser les parties dont il a besoin pour conforter ou améliorer ses connaissances sur le sujet.

Elle permet également d’initier le lecteur aux techniques des attaquants pour lui apprendre comment se défendre et apprendre les différentes techniques de protection de son poste de travail.

Pré-requis

Pas de prérequis nécessaire pour cette formation. Toutefois, une bonne culture générale de l’informatique est un plus.

A l’issue de la formation « Cybersécurité », les apprenants auront les capacités de :

- Découvrir les concepts de la Cybersécurité

- Connaître les différents types de hackers pour s’en défendre

- Étudier les types d’attaques menées par les pirates pour voler les informations personnelles, escroquer ou contrôler les machines à distance

- Apprendre comment fonctionne un virus

- Connaître comment les hackers manipulent leurs cibles avec des techniques d’ingénierie sociale

- Être en mesure de se protéger à l’aide d’antivirus et des bonnes pratiques de sécurité informatique

Programme détaillé

01- Les fondamentaux de la Cybersécurité et de la sécurité informatique

Voir le programme

Section 1: Introduction à la Cybersécurité

- Bienvenue dans « Les fondamentaux de la Cybersécurité et de la sécurité informatique »

- La Cybersécurité, pour quoi ?

- Hacking, piratage, Cybersécurité… Que met-on derrière ces termes ?

- Pirate

- Hacker

Section 2: Etablir un état des lieux de la Cybersécurité

- Définir la Cybersécurité

- Différencier entre Cybersécurité et sécurité informatique

- Révéler l’étendue de la cybercriminalité

- Mettre en lumière l’importance de la Cybersécurité

- L’importance de la Cybersécurité

- Pour les particuliers

- Pour les entreprises et les écoles

- Pour un pays ou une nation

- Assimiler que tout le monde est visé

- Évaluer la sensibilité des accès publics

- Percevoir les menaces internes

- Quiz : Etablir un état des lieux de la Cybersécurité

Section 3: Pour vaincre ton ennemi, apprends à le connaitre !

- Pour vaincre ton ennemi, apprends à le connaitre !

- Quiz : Pour vaincre ton ennemi, apprends à le connaitre !

Section 4: Divulguer les menaces des malwares

- Aborder la contamination par un malware

- Découvrir les différents types de malwares

- Comprendre les caractéristiques d’un malware : Le virus

- Connaitre les Vers

- Créer un virus sans connaissance en programmation

- Découvrir les ransomwares et les cryptolockers

- Observer le comportement d’un poste infecté par un cryptolocker

- Définir les Trojans et les Spywares

- Comprendre les Botnets

- Observer un exemple de Botnet

- Lutter contre les idées préconçues

- Quiz : Divulguer les menaces des malwares

- Mettre en lumière l’importance de la Cybersécurité

- L’importance de la Cybersécurité

02- Les bases fondamentales des réseaux informatiques

Voir le programme

Section 1 : Introduction aux réseaux informatiques

- Bienvenue dans « Les bases fondamentales des réseaux informatiques »

- Les réseaux informatiques, petite histoire !

- Historique

- Débuts de l’informatique réseau

- Le premier réseau informatique

- Un réseau, pourquoi ?

Section 2 : Partir à la découverte des réseaux

- Définir un réseau informatique

- Explorer les types de réseau

- Quiz : Partir à la découverte des réseaux

Section 3 : Étudier les composants physiques d’un réseau

- Découvrir les terminaux

- Comprendre les équipements d’interconnexion

- Explorer les médias

- Connaître la terminologie

- Définir les répéteurs et les concentrateurs

- Définir les ponts, les commutateurs, les passerelles et les routeurs

- Quiz : Étudier les composants physiques d’un réseau

Section 4 : Comprendre la topologie et les protocoles réseaux

- Définir la topologie réseau

- Que signifie le terme « Topologie »

- Topologie en étoile

- Topologie en anneau

- Topologie en arbre

- Topologie maillée

- Explorer la méthode d’accès réseau

- Les méthodes d’accès aux réseaux

- La méthode d’accès CSMA/CA

- La méthode d’accès CSMA/CD

- La technologie Ethernet

- La technologie Token Ring

- Découvrir le protocole et le modèle OSI

- Découvrir l’encapsulation de données et les ports

- Définir les couches et les équipements réseau

- Travail à faire 1 : Comprendre la topologie et les protocoles réseaux

- Quiz : Comprendre la topologie et les protocoles réseaux

03- Les fondements des réseaux : La sécurité

Voir le programme

Section 1 : Introduction à la sécurité des réseaux informatiques

- Bienvenue dans « Les fondements des réseaux : La sécurité »

- Sécuriser un réseau informatique, pourquoi ?

- Pourquoi protéger un réseau ?

- But de la sécurité réseau

- Définition de la sécurité réseau en entreprise

- L’importance de sécuriser le réseau informatique !

Section 2 : Sécuriser les accès par l’authentification

- Découvrir cette formation

- Différencier l’authentification, l’autorisation et les privilèges

- Créer des mots de passe forts

- Explorer les services et protocoles d’authentification

- Définir le cryptage par clé publique et les autorités de certification

- Comprendre l’authentification par certificat

- S’authentifier par certificat

- Aborder l’autorité de certification

- Travail à faire 1 : Sécuriser les accès par l’authentification

- Quiz : Sécuriser les accès par l’authentification

Section 3 : Étudier le protocole Kerberos

- Comprendre le protocole Kerberos

- Kerberos : Avoir une vue plus détaillée

- Fonctionnement détaillé de Kerberos

- Les inconvénients de Kerberos

- Visualiser les tickets Kerberos

- Quiz : Étudier le protocole Kerberos

Section 4 : Sécuriser les accès dans son réseau

- Exploiter les systèmes de fichiers et les mécanismes d’autorisation

- Différencier ACL et ACE

- Découvrir l’héritage et le cumul des autorisations

- Mettre en place des autorisations NTFS et l’héritage

- Comprendre la protection par chiffrement

- Protéger des données par chiffrement

- Partager des données protégées

- Travail à faire 2 : Sécuriser les accès dans son réseau

- Quiz : Sécuriser les accès dans son réseau

Section 5 : Sécuriser les données pendant leurs transports

- Découvrir les menaces courantes

- Parcourir les protocoles utilisés par les réseaux sans fil

- Découvrir le protocole SSL/TLS

- Différencier entre SSL et TLS

- SSL vs TLS, quelle différence ?

- Le SSL, c’est quoi ?

- Comment fonctionne un certificat SSL ?

- Qu’est-ce que le TLS ?

- Quelle est la différence entre SSL et TLS ?

- Devriez-vous utiliser le SSL ou TLS ?

- Découvrir le protocole IPsec

- Configurer un serveur au protocole IPsec

- Configurer un ordinateur client à un serveur utilisant IPsec

- Quiz : Sécuriser les données pendant leur transport

Section 6 : Sécuriser les données par l’analyse des communications

- Découvrir les pare-feux

- Utiliser un pare-feu de couche 7 avec ZeroShell

- Définir les pare-feu personnels

- Configurer un pare-feu personnel

- Conclure sur la sécurité des réseaux

- Travail à faire 3 : Sécuriser les données par l’analyse des communications

- Quiz : Sécuriser les données par l’analyse des communications

Section 7 : Examen final

- Fiche synthèse du cours

- Contrôle final

- Votre avis compte

04- La Cryptographie

Voir le programme

Section 1: Introduction à la Cryptographie

- Bienvenue dans « La Cryptographie »

- S’initier aux prérequis

- Mettre en place le Lab

Section 2: Partir à la découverte de la Cryptographie

- La Cryptographie, la science de l’écriture secrète

- La Cryptographie : Un art ancien

- Qu’est-ce que la Cryptographie ?

- La Cryptographie, pourquoi ?

- Les fonctions de la Cryptographie

- Différentier entre Cryptographie, Cryptologie et chiffrement

- S’initier à la Cryptographie

- Définir la Cryptographie moderne

- Travail à faire 1 : Partir à la découverte de la Cryptographie

- Quiz : Partir à la découverte de la Cryptographie

Section 3: Découvrir le chiffrement symétrique

- Définir le chiffrement symétrique

- Exemple de chiffrement symétrique

- Chiffrement symétrique

- Exemple de chiffrement symétrique

- Aborder l’algorithme AES

- Comprendre la cryptanalyse

- Travail à faire 2 : Découvrir le chiffrement symétrique

- Quiz : Découvrir le chiffrement symétrique

Section 4: Découvrir le chiffrement asymétrique et la signature digitale

- Définir le chiffrement asymétrique

- Utiliser le chiffrement asymétrique au niveau du Lab

- Comparatif du chiffrement symétrique et asymétrique

- Différences clés du chiffrement symétrique et asymétrique

- Quel chiffrement utiliser ?

- Comprendre les PKI

- Travail à faire 3 : Découvrir le chiffrement asymétrique et la signature digitale

- Quiz : Découvrir le chiffrement asymétrique et la signature digitale

Section 5: Définir le hachage

- Mettre en place l’algorithme de hachage

- Utiliser l’algorithme de hachage dans un Lab

- Exploiter les rainbow tables

- Travail à faire 4 : Définir le hachage

- Quiz : Définir le hachage

Section 6: Sécuriser les e-mails

- Attaques informatiques sur les e-mails

- La messagerie électronique : Première porte d’entrée du piratage informatique

- Pourquoi les cybercriminels attaquent-ils les e-mails ?

- Reconnaissez les e-mails indésirables ou frauduleux

- Le spam

- Le bot

- Les règles de bases pour éviter ces e-mails dangereux

- Sécuriser les échanges par e-mail

- Mettre en place un protocole PGP

- Quiz : Sécuriser les e-mails

Section 7: Découvrir la stéganographie

- Explorer les techniques de stéganographie

- Appliquer la stéganographie dans le Lab

- Les cyberattaques par Stéganographie

- La Stéganographie, une approche ingénieuse et dangereuse

- Cyberattaques par Stéganographie : Dissimulation de configuration

- Cyberattaques par Stéganographie : Dissimulation d’URL

- Cyberattaques par Stéganographie : Dissimulation de code

- Travail à faire 5 : Découvrir la stéganographie

- Quiz : Découvrir la stéganographie

Section 8: Examen final

- Fiche synthétique

- Contrôle final

- Votre avis compte

05- Cyberdéfense : Les vulnérabilités et techniques d’attaques

Voir le programme

Section 1: Introduction à la Cyberdéfense

- Bienvenue dans « La Cyberdéfense : Les vulnérabilités et les techniques d’attaques »

- La Cyberdéfense : Lutte contre la guerre informatique

- La Cyberdéfense

- Qu’est-ce qu’une vulnérabilité ?

- Les attaques informatiques criminelles

- Cyberattaques : Motivations et méthodes

Section 2: Comprendre les cyberattaques et les vulnérabilités

- Étudier les phases principales d’une attaque

- Cibler la victime

- Repérer les domaines

- Google, cet ami si curieux

- Comprendre les étapes d’exploitation et de post-exploitation

- Introduire les méthodes d’évaluation des vulnérabilités

- Comprendre la gestion des risques

- Accéder aux bases de vulnérabilités pour une veille technique

- Explorer le contenu des bases de vulnérabilités

- Comprendre le fonctionnement d’un scanner de vulnérabilités

- Tester la sécurité d’un serveur

- Travail à faire 1 : Comprendre les cyberattaques et les vulnérabilités

- Quiz : Comprendre les cyberattaques et les vulnérabilités

Section 3: Gérer l’exploitation technique des vulnérabilités

- Comprendre le principe du buffer overflow

- Comprendre le principe d’une vulnérabilité web

- Bien évaluer les intrusions physiques

- Les failles physiques

- Généralités

- Lockipicking

- Accès physique direct à l’ordinateur

- Comprendre les risques d’insertion d’un mouchard sur un réseau

- Travail à faire 2 : Gérer l’exploitation technique des vulnérabilités

- Quiz : Gérer l’exploitation technique des vulnérabilités

Section 4: Divulguer les menaces visant la disponibilité d’un système

- Présenter les attaques par déni de service

- Comprendre les attaques par déni de service de type protocolaire

- Comprendre les attaques par déni de service de type applicatif

- DoS et DDoS

- Introduction

- Établissement d’une session TCP

- Principe de l’attaque

- Saisir la facilité à provoquer un déni de service

- Présenter les attaques par déni de service distribué

- Observer les attaques DDoS en temps réel

- Les failles système

- Généralités

- Les mots de passe

- Les logs, les mises à jour et la sauvegarde

- Big Data et confidentialité

- Travail à faire 3 : Divulguer les menaces visant la disponibilité d’un système

- Quiz : Divulguer les menaces visant la disponibilité d’un système

Section 5: Se protéger des attaques par déni de service

- Se protéger des attaques par déni de service avec un firewall

- Explorer d’autres moyens de protection contre les DDoS

- Utiliser une protection anti-déni de service d’un hébergeur

- Utiliser une protection anti-déni de service dans le cloud

- Travail à faire 4 : Se protéger des attaques par déni de service

- Quiz : Se protéger des attaques par déni de service

Section 6: Protéger l’infrastructure de son entreprise

- Mettre en place un firewall

- Choisir un firewall de nouvelle génération

- Découvrir les honeypots

- Sécuriser des communications par du chiffrement

- Choisir un algorithme de chiffrement adapté

- Garantir l’intégrité des fichiers et appliquer une signature numérique

- La sécurité des box

- Les fonctionnalités d’une box

- Les différentes box

- La configuration des box

- La sécurité des firmwares officiels

- Se protéger des campagnes de spams

- Protéger un serveur d’e-mails via le DNS

- Quiz : Protéger l’infrastructure de son entreprise

Section 7: Découvrir le contexte légal de la Cybersécurité

- Comprendre les objectifs de la directive NIS

- Comprendre la démarche RGPD

- Atteintes à un système d’information

- Généralités

- Accès et maintien dans un système d’information

- Atteinte au fonctionnement d’un système d’information

- Atteinte aux données d’un système d’information

- Travail à faire 5 : Découvrir le contexte légal de la Cybersécurité

- Quiz : Découvrir le contexte légal de la Cybersécurité

Section 8: Examen final

- Fiche synthétique

- Contrôle final

- Votre avis compte

06- La sécurité des applications et des protocoles réseau par l’attaque

Voir le programme

Section 1: Introduction à la Défense par l’attaque

1. Bienvenue dans « La sécurité des applications et des protocoles réseau par l’attaque »

2. Mettre en place le Lab

3. Savoir attaquer pour mieux se défendre

– Les groupes offensifs en cybersécurité

– Une inventivité de la part des attaquants

– Cyberattaques : Les comprendre pour mieux se défendre

Section 2: Contrôler les applications et les services disponibles sur le réseau

1. Comprendre la notion de port

2. Identifier des machines sur le réseau avec un scanner de ports

3. Scanner un serveur avec Nmap

4. Découvrir les fonctions avancées de Nmap

5. Utiliser le scanner SPARTA

6. Legion : La nouvelle version améliorée de Sparta

– Qu’est-ce que Legion ?

– Caractéristiques de Legion

– Changements notables de l’outil Sparta

– Installation de l’outil Legion

– Comment utiliser Legion dans Kali Linux ?

7. Utiliser un moteur de recherche spécialisé

8. Comprendre l’origine des vulnérabilités

9. Rechercher des vulnérabilités sur un service découvert

10. Étudier les failles potentielles d’un serveur avec OpenVAS

11. Les scanners de vulnérabilités

– Introduction

– Nessus

– Nexpose

12. Éviter les configurations par défaut

13. Compromettre un service protégé par des identifiants trop faibles

14. Travail à faire 1 : Contrôler les applications et les services disponibles sur le réseau

15. Quiz : Contrôler les applications et les services disponibles sur le réseau

Section 3: Comprendre les attaques sur les protocoles réseau

1. Introduction aux tests d’intrusion

– Qu’est-ce qu’un test d’intrusion ?

– Quels sont les différents types de tests d’intrusion ?

– Quelles sont les différentes phases d’un test d’intrusion ?

2. Comprendre le principe de l’attaque de l’homme du milieu

3. Étudier le fonctionnement du protocole ARP et de l’attaque ARP poisoning

4. Compromettre une communication via une attaque MITMPlan de la Formation

5. Empêcher les attaques d’empoisonnement de cache ARP

6. Réduire les impacts d’une attaque MITM réussie

7. Étudier le fonctionnement du DNS et des noms de domaine

8. Comprendre les attaques d’empoisonnement de cache sur le DNS

9. Comprendre les attaques d’usurpation sur le DNS

10. Se protéger des attaques sur le DNS

11. Comprendre les attaques basées sur des serveurs DHCP pirates

12. Aborder un scénario typique d’attaque sur le DHCP

13. Illustrer une attaque par rogue DHCP server

14. Travail à faire 2 : Comprendre les attaques sur les protocoles réseau

15. Quiz : Comprendre les attaques sur les protocoles réseau

Section 4: Exploiter les vulnérabilités au niveau applicatif

1. Attaquer une application par débordement de tampon

2. Comprendre le danger des failles zero day

3. Recenser les types d’injections de code sur une application

4. Intercepter une session web et modifier des variables envoyées

5. Illustrer un buffer overflow pour compromettre une application web

6. SET-Social-Engineering Toolkit

– Présentation du Social-Engineering Toolkit

– Spear-Phishing Attack Vectors

– Mass Mailer Attack

– Arduino-Based Attack Vector

– QRCode Generator Attack Vector

7. Travail à faire 3 : Exploiter les vulnérabilités au niveau applicatif

8. Quiz : Exploiter les vulnérabilités au niveau applicatif

Section 5: Tester la sécurité de vos infrastructures : Metasploit

1. Introduction à Metasploit

– L’histoire de Metasploit

– Les différentes versions de Metasploit

2. Découvrir le framework Metasploit

3. Exemple d’exploitation d’un Windows

– SMB (445/TCP)

– RDP (3389/UDP)

4. Automatiser la recherche et l’exploitation de vulnérabilités avec Armitage

5. Les outils utilisant Metasploit

– Armitage

– db_autopwn

– Karmetasploit

6. Rechercher des vulnérabilités sur une cible déterminée

7. Exploiter une vulnérabilité spécifique sur une plateforme VPN SSL

8. Le contournement des antivirus

– Introduction

– Metasploit

9. Travail à faire 4 : Tester la sécurité de vos infrastructures : Metasploit

10. Quiz : Tester la sécurité de vos infrastructures : MetasploitPlan de la Formation

Section 6: Examen final

1. Fiche synthétique

2. Contrôle final

3. Votre avis compte

07- CCNA : La théorie et les protocoles d’infrastructure

Voir le programme

Introduction à la certification CCNA

•Bienvenue dans « CCNA La théorie et les protocoles d’infrastructure »

•Découvrir le parcours de certification Cisco

•Présentation des certifications Cisco

•La certification CCNA

•Comment obtenir la certification CCNA

•Télécharger les fichiers d’exercices

Découvrir les périphériques réseau et la notion d’inter réseau

•L’impact des réseaux actuels sur nos modes de vie

•Appréhender le domaine de collision

•Les modèles de trafic réseau

•Les éléments composant les réseaux

•Comprendre la notion de domaine de broadcast et le rôle des routeurs

•Connaître les fonctions d’un routeur

•Les différents types de réseaux

•Aborder les périphériques réseaux administrables

•Les grands challenges des réseaux

Exercices

Sécurisation des appareils Android et iOS

•Comprendre la communication

•Comprendre le rôle d’un protocole

•Les types de communications

•Découvrir le modèle OSI

•Le modèle OSI

•Étudier la couche application du modèle OSI

•S’initier aux couches de présentation et de session

•Aborder la couche transport avec TCP et UDP

•Assimiler le protocole TCP et la gestion des sessions

•Comprendre le protocole TCP et le contrôle des flux

•Analyser la couche réseau

•Connaître la couche liaison du modèle OSI

•Finir l’étude du modèle avec la couche physique

•Le modèle TCP/IP

•Comparer le modèle TCP/IP et le modèle OSI

•Appréhender la notion d’encapsulation

•L’encapsulation et la décapsulation

•Récapituler les points abordés dans les sections 2 et 3

Atelier cas pratique

Maitriser le protocole Ethernet

•Qu’est-ce qu’Ethernet

•Aborder le protocole Ethernet

•Explorer la méthode d’accès réseau

•Analyser les champs de l’en tête Ethernet

•Dissection d’une trame Ethernet

•Le fonctionnement d’Ethernet

•Comprendre la composition d’une adresse MAC

•L’adressage Ethernet

•Connaître les normes Ethernet filaires

•Les différents standards Ethernet

•Apprendre les normes de câblage

•Le média cuivre

•Découvrir les normes Ethernet utilisant la fibre optique

•Le média optique

•Récapituler les notions sur le protocole Ethernet

Exercices

Assimiler les entêtes IP, TCP et UDP

•Découvrir les champs des entêtes IPv 4 et IPv 6

•Le protocole IPv 4

•Le protocole IPv 6

•Analyser les en têtes des protocoles TCP et UDP

•Le protocole TCP

•Le protocole UDP

•Saisir l’importance de la taille des en têtes

•Calculer les débits avec iPerf

Exercices

Configurer les protocoles d’infrastructure

•Télécharger et installer Cisco Packet Tracer

•Choisir une version de Packet Tracer

•Tutoriel d’utilisation de Cisco Packet Tracer

•Appréhender les modes de configuration

•Maîtriser le protocole ICMP

•Utiliser ICMP

•Présentation d’ICMP

•Comprendre le protocole ARP

•Présentation du protocole ARP

•Configurer un service et un relais DHCP

•Résoudre des noms sur un équipement Cisco

•Découvrir les protocoles Syslog et NTP

•Mettre en place les protocoles Syslog et NTP

Atelier cas pratique

Gérer les images IOS et le licensing

•Qu’est ce que l’IOS

•Aborder les images IOS

•Les modes d’accès aux équipements

•S’initier aux conventions de nommage IOS

•Les modes de configuration

•Obtenir un fichier de licence pour un routeur Cisco

•Les images IOS (numérotation et types d’IOS)

•Manipuler les valeurs de registre de configuration

•Utilisation du CLI

•Restaurer un accès privilégié sur un routeur Cisco

•Les commandes de base

•Conclure ce cours sur la théorie et les protocoles d’infrastructure

Atelier cas pratique

08- Le développement des logiciels sécurisés

Voir le programme

Section 1: Introduction à la sécurité logicielle

1. Intégrer la sécurité dans le développement de logiciels

2. Ce que vous devriez savoir

3. La sécurité logicielle, une préoccupation majeure

Section 2: Comprendre la sécurité des logiciels et des applications Web

1. Qu’est-ce que la sécurité logicielle ?

2. Importance de la sécurité logicielle

3. Vocabulaire de la sécurité des logiciels

4. Gestion des risques de sécurité logicielle

5. Ressources de sécurité logicielle

6. Introduction à la sécurité des applications Web

7. Sécurité des systèmes d’informations et des applications Web

8. Travail à faire 1 : Comprendre la sécurité des logiciels et des applications Web

9. Quiz : Comprendre la sécurité des logiciels et des applications Web

Section 3: Les menaces de la sécurité logicielle

1. Les normes et référentiels

2. Menaces pour la sécurité des logiciels

3. Menaces au niveau du matériel

4. Menaces au niveau du code

5. Menaces détaillées au niveau de la conception

6. Menaces au niveau architectural

7. Menaces au niveau des exigences

8. Modélisation des menaces et outils

9. Mise en pratique d’une modélisation des menaces

10. Quiz : Les menaces de la sécurité logicielle

Section 4: La conception de logiciels sécurisés

1. Introduction à la conception sécurisée

2. Tactiques de sécurité

3. Modèles de sécurité

4. Vulnérabilités de sécurité

5. Les bibliothèques, projets et recommandations

6. Analyse architecturale pour la sécurité

7. Les guides et bonnes pratiques

8. Étude de cas : préparer le terrain

9. Étude de cas : analyse architecturale axée sur la tactique

10. Étude de cas : analyse architecturale orientée modèle

11. Étude de cas : analyse architecturale axée sur la vulnérabilité

12. Anti-modèles de sécurité logicielle

13. Travail à faire 2 : La conception de logiciels sécurisés Plan de la Formation

14. Quiz : La conception de logiciels sécurisés

Section 5: Codage sécurisé

1. Attaques par débordement de tampon

2. Contre-mesures de débordement de tampon

3. Authentification et gestion de session interrompues

4. Contre-mesures d’authentification et de gestion de session interrompues

5. Références d’objet directes non sécurisées

6. Contre-mesures de références directes aux objets non sécurisées

7. Exposition d’informations sensibles

8. Contre-mesures d’exposition des données sensibles

9. La sécurité des navigateurs et serveurs Web

10. Autres bonnes pratiques de codage sécurisé

11. Quiz : Codage sécurisé

Section 6: Test de sécurité

1. Test de sécurité

2. Analyse statique

3. Explorer les outils d’analyse statique

4. Analyse de code statique (SAST)

5. Analyse dynamique

6. Outils d’analyse dynamique

7. Analyse de code dynamique (DAST)

8. Les technologies liées à la sécurité Web

9. Tests de pénétration

10. Outils de test de pénétration

11. Top 10 des risques et vulnérabilités liées au Web

12. Gestion des vulnérabilités

13. Outils de gestion des vulnérabilités

14. Établir un cycle de développement sécurisé

15. Travail à faire 3 : Test de sécurité

16. Quiz : Test de sécurité

Section 7: Développements récents et orientations futures

1. Aller plus loin dans un modèle de sécurité

2. DevOps et sécurité logicielle

3. Sécurité du cloud

4. Sécurité logicielle conviviale pour les développeurs

5. IoT et sécurité des logiciels

6. Quiz : Développements récents et orientations futuresPlan de la Formation

Section 8: Examen final

1. Fiche synthétique

2. Contrôle final

3. Votre avis compte

Informations pratiques

Suivant le baromètre Besoin en Main d’Œuvre 2019 (BMO 2019) et la DARES, le nombre de postes à créer pour le consultant Big Data ainsi que les difficultés de recrutement en 2019 sont comme suit

Nombre de postes à pourvoir

National

Île-de-France

Auvergne-Rhône-Alpes

Occitanie

Quels sont les chiffres associés aux postes et à la formation ?

Salaire pour un junior en moyenne

Salaire pour un senior en moyenne

Recrutements jugés difficiles

%

National

%

Île-de-France

%

Auvergne-Rhône-Alpes

%

Occitanie

Le certificat « Cybersécurité» va vous ouvrir un large panel de possibilités et vous permettre d’exercer les métiers suivants :

✔ Spécialiste Cybersécurité

✔ Consultant Cybersécurité

✔ Expert Cybersécurité

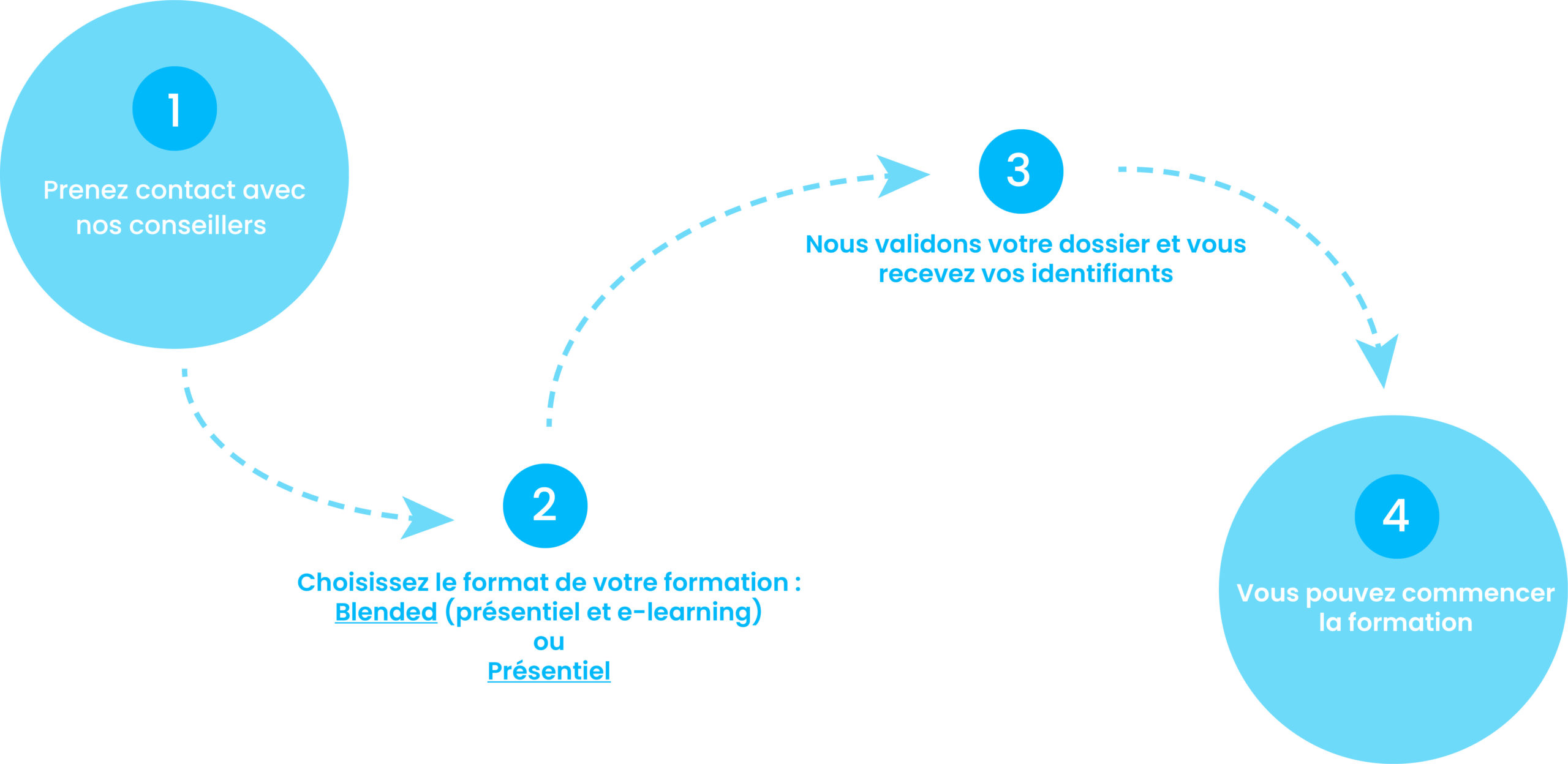

Comment suivre une formation chez nous ?

2. Choisissez le format de votre formation : Blended (présentiel et e-learning) ou présentiel

3. Nous validons votre dossier et vous recevez vos identifiants.

4. Vous pouvez commencer la formation.

Financez votre formation !

Financement CPF

CPF de transition

PDC

VAE

Contrat PRO

AFPR

AIF

POEc

POEi

Découvrez nos solutions

CPF de transition – CPF de transition pour une Reconversion Professionnelle

PDC- Plan de Développement de Compétences de l’entreprise.

VAE – Validation des Acquis de l’Expérience

Contrat PRO – Contrat d’alternance ou de Professionnalisation

AFPR – Action de Formation Préalable à l’Embauche

AIF – Aide Individuelle à la Formation par Pôle Emploi

POEc – Préparation Opérationnelle Emploi Collective

POEi – Préparation Opérationnelle Emploi Individuelle