Formation Développement Mobile IOS

Devenez Développeur Mobile IOS

15 jours

100% finançable

Formation RNCP

Jours de formation

Solutions de financement

Une formation pour qui ?

La formation Développement Mobile IOS s’adresse aux :

- Salarié d’entreprise, demandeur d’emploi et toute personne en reconversion

- Développeur WEB, Java Jee ou Microsoft.Net

- Développeur informatique et Ingénieur d’étude

- Architecte système et logiciel

- Chef de projet et Consultant Informatique

- Consultant et Chef de projet proches du développement

Outre la maîtrise des techniques des bases de conception des applications mobiles, la formation «Développement Mobile IOS» se distingue par l’apprentissage de multi-compétences en programmation d’application compatibles sur tous types de terminaux (Tablettes et Smartphones), mais aussi par l’apprentissage de Python et Blockchain pour les objets connectés.

Pré-requis

- Avoir des compétences en JAVA ou PHP POO

- Maîtriser les langages HTML, CSS et JavaScript

- Avoir une expérience en développement informatique est un plus

- Être capable de travailler en équipe avec un sens d’écoute et d’analyse

- Avoir une forte appétence pour la technologie numérique et digitale

A l’issue de la formation «Développement mobile IOS», les certifiés seront en mesure de :

- Recueillir et analyser des besoins clients pour son application Mobile

- Proposer une solution applicative mobile IPhone, IPad, Android, Windows phone

- Maîtriser les langages de programmation, Swift, Android, Android NDK, Kotlin

- Modéliser des données

- Concevoir l’interface utilisateur

- Développer les composants logiciels

- Développer des scripts et des applications IoT et objets connectés : Arduino, Raspberry, Python, Blockchain

- Réaliser les tests unitaires

- Mettre en production et améliorer l’application développée

- Sécuriser les applications mobiles développées

- Produire un code testable et maintenable en utilisant l’architecture MVC (Modèle Vue Contrôleur)

- Rédiger la documentation technique pour l’installation et le manuel d’utilisateur

Programme détaillé

Swift IOS : Les bases

Voir le programme

Les bases de la programmation Swift

- Présentation de Swift 1 2 et 3, langage fonctionnel

- Installation des outils de développement

- Les variables et opérateurs

- Les conditions

- Les boucles

- Les tableaux et les dictionnaires

- Les fonctions et les closures.

Atelier et Cas pratique : Base de Swift

La programmation orientée objet en Swift

- La POO

- Les classes et les structures

- L’héritage

- Les protocoles

- Les énumérations

- Les extensions.

Atelier et Cas pratique : Un jeu de donjon en Swift

Swift et Xcode

- Créer une application sous XCode

- Créer des interfaces graphiques avec le Storyboard

- Structurer votre code Swift .

Atelier et Cas pratique Hello world IOS

Swift avancé

Voir le programme

APIs utiles et fonctions avancées

- Utilisation des capteurs de l’iPhone

- Appels synchrones et asynchrones

- Appels réseaux et parsing JSON

- Animations simples

- Bibliothèques et outils tiers utiles (Cocoapods, Alamofire, SwiftyJSON …).

Atelier : TableView et liste des stations bicloos

Persistance des données

- Property List

- Préférences

- Archivage

- Accès au système de fichiers

- Realm

- SQLite.

Atelier et Cas pratique : Todo List

Conception application simple Mapkit

- Ajouter le framework MapKit

- Définir les coordonnées

- Centrer la carte, poser des épingles

- Informations et navigation des épingles

- Activer la géolocalisation

- Autoriser la localisation.

Atelier et Cas pratique : Géolocalisation caméra à Nantes et simulateur de traffic routier

Communication asynchrone et openData

- Définir une url, une requête

- Récupérer un objet session

- Soumettre une requête

- Afficher les résultats.

Atelier et Cas pratique : Authentification HTTP

Utiliser la navigation

- Tab Bar Controller

- Navigation Controller

- Les pages Modales.

Atelier et Cas pratique

Les tables View

- Delegate et datasource

- Parcourir et afficher les données

- Identifier les cellules

- Ajouter du contenu dans les cellules (texte, image, etc)

- Ajouter les entêtes et pieds de page

- Utiliser les index de table

- Ajouter une navigation sur les éléments de la liste.

Atelier et Cas pratique

Conception jeux vidéo IOS

- Le framework scenekit

- Les animations

- Le storyboard

- Le game center

- Introduction aux IA .

Atelier et Cas pratique: casse brique IOS

Sécurité appareil et application Mobile

Voir le programme

Test de Pénétration et Ethical Hacking

- Comprendre le Point de vue de l’attaquant

- Vue d’ensemble des applications mobiles du point de vue d’un Pentester

- Vue d’ensemble des différentes architectures mobile

- Vue d’ensemble des différents types de vulnérabilités

- Comment définir un périmètre et un processus de tests de vulnérabilité des applications mobiles

- Types de tests dans les Pentest

- Méthodologie pour améliorer la sécurité des applications mobiles

- Connaître les menaces

- La sécurisation du réseau, l’hôte et l’application

- L’intégration de la sécurité dans votre processus de développement de logiciels

- Politique de sécurité des applications mobiles.

Menaces mobiles, les attaques, les vulnérabilités et les contre mesures

- Atout

- Menace

- Vulnérabilité

- Attaque (ou Exploit)

- Contre-mesure

- Exemples de Menaces d’application / Attaques .

Exigences de sécurité clés dans l’environnement mobile

- Gestion du stockage de certificats

- Gestion du stockage de données

- Signature numérique

- Protection PIN / mot de passe

- Gestion de l’applet à distance

- Stockage de contenu / chif0frement

- Gestion des identités

- Échange de données sécurisé

- Authentification et gestion de l’intégrité.

Atelier et Cas pratique

Sécurité des applications mobiles, la pénétration et le codage sécurisé

- Les tests de sécurité des applications mobiles

- Les tests de pénétration des applications et Ethical hacking

- Comment sécurisé son développement suivant le langage : Objective C, C / C ++,

- Java / JEE, HTML5, ActionScript, Ruby et CSS

- Certificats numériques, signatures numériques, clés, Trust Services, PKI, Keychain, la

- sécurité du transport des données, SSL et TLS

- Les données sensibles non protégées

- Buffer Overflow et d’autres problèmes de programmation C

- Communications sécurisées avec les serveurs.

- Patcher votre application.

Conception de la sécurité autour des Applications Mobiles

- Sécurité dans les plates-formes de développement d’applications mobiles

- Vue d’ensemble de l’architecture de sécurité iOS

- Vue d’ensemble de l’architecture de sécurité Android

- Présentation de Windows Phone 7 et 8, architecture de sécurité

- Les fonctions de sécurité d’iOS et Android

- Services de KeyChain

- API de sécurité dans iOS et Android

- Les menaces et les attaques

- Sécurité technique

- Test de sécurité .

Sécurisation des applications mobiles

- Accès des Applications

- VPN et stockage sécurisation des données

- Protection de contenu téléchargé et Diffusé (DRM)

- DRM mobile

- Service et la protection de contenu pour les services mobiles de diffusion

- Exigences de sécurité

- Applications d’authentification

- Extensible Authentication Protocol (EAP)

- Generic Bootstrapping Architecture (GBA)

- Infrastructure à clé publique (PKI) et l’authentification par certificat

- Sécurité et Modèle de confiance

- Exigence des fonctions de sécurité pour les Applications mobiles.

- Vue d’ensemble de l’infrastructure au sein de l’application mobile

- Vue d’ensemble des réseaux sans fil : Accès et Core

- Vue d’ensemble des plates-formes de développement mobile

- Architecture de sécurité des plates-formes mobiles

- Configurations SSL / TLS / DTLS et faiblesses

- Piratage de Google et Facebook

- Piratage des réseaux sociaux

Atelier et Cas pratique

Méthodes pour décompiler le code côté client

- Objectif c

- Swift

- C / C ++

- Java

- HTML5

- ActionScript

- Rubis

- CSS.

Diverses vulnérabilités dans des environnements mobiles

- Les fuites d’informations

- La récolte du Nom d’utilisateur

- L’injection de commande

- L’injection SQL

- L’injection aveugle de SQL

- Problèmes de session

- Fuzzing

- Attaquer les services Web

- Découvrir les vulnérabilités dans l’application mobile

- Méthodes pour attaquer les services mobiles

- Méthodes pour zombifié les navigateurs

- L’utilisation des zombies pour le balayage de port ou attaque des réseaux internes

- Explorer les Frameworks d’attaque

- Promenade à travers un scénario d’ensemble d’attaque mobile

- Exploiter les différentes vulnérabilités des applications mobiles.

Atelier cas pratiques

Informations pratiques

Suivant le baromètre Besoin en Main d’Œuvre 2019 (BMO 2019) et la DARES, le nombre de postes à créer pour le consultant Big Data ainsi que les difficultés de recrutement en 2019 sont comme suit

Nombre de postes à pourvoir

National

Île-de-France

Auvergne-Rhône-Alpes

Occitanie

Quels sont les chiffres associés aux postes et à la formation ?

Salaire pour un junior en moyenne

Salaire pour un senior en moyenne

Recrutements jugés difficiles

%

National

%

Île-de-France

%

Auvergne-Rhône-Alpes

%

Occitanie

La formation « Développement Mobile IOS» va vous ouvrir un large panel de possibilités et vous permettre d’exercer les métiers suivants :

✔ Chef de projet applicatif mobile

✔ Consultant développement mobile cross plateforme

✔ Développeur Full Stack Mobile : IOS, Android, Windows Phone

✔ Développeur Objets connectés

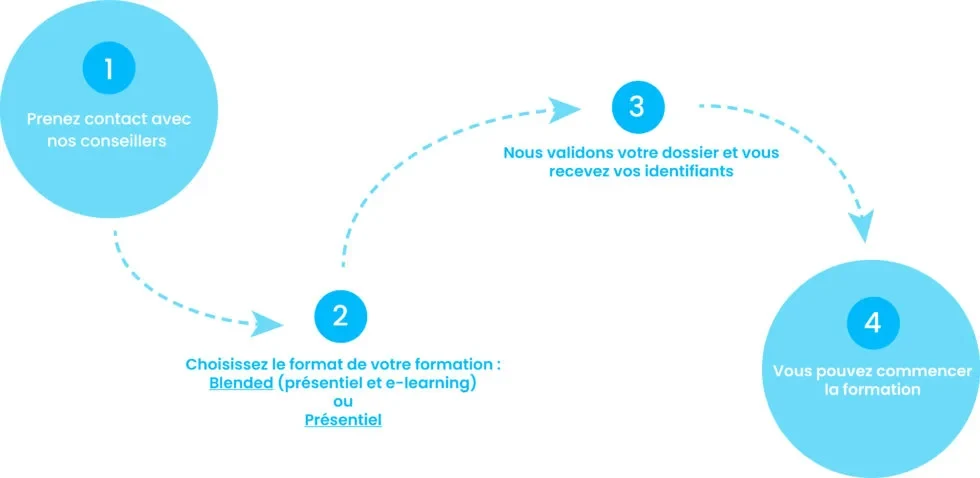

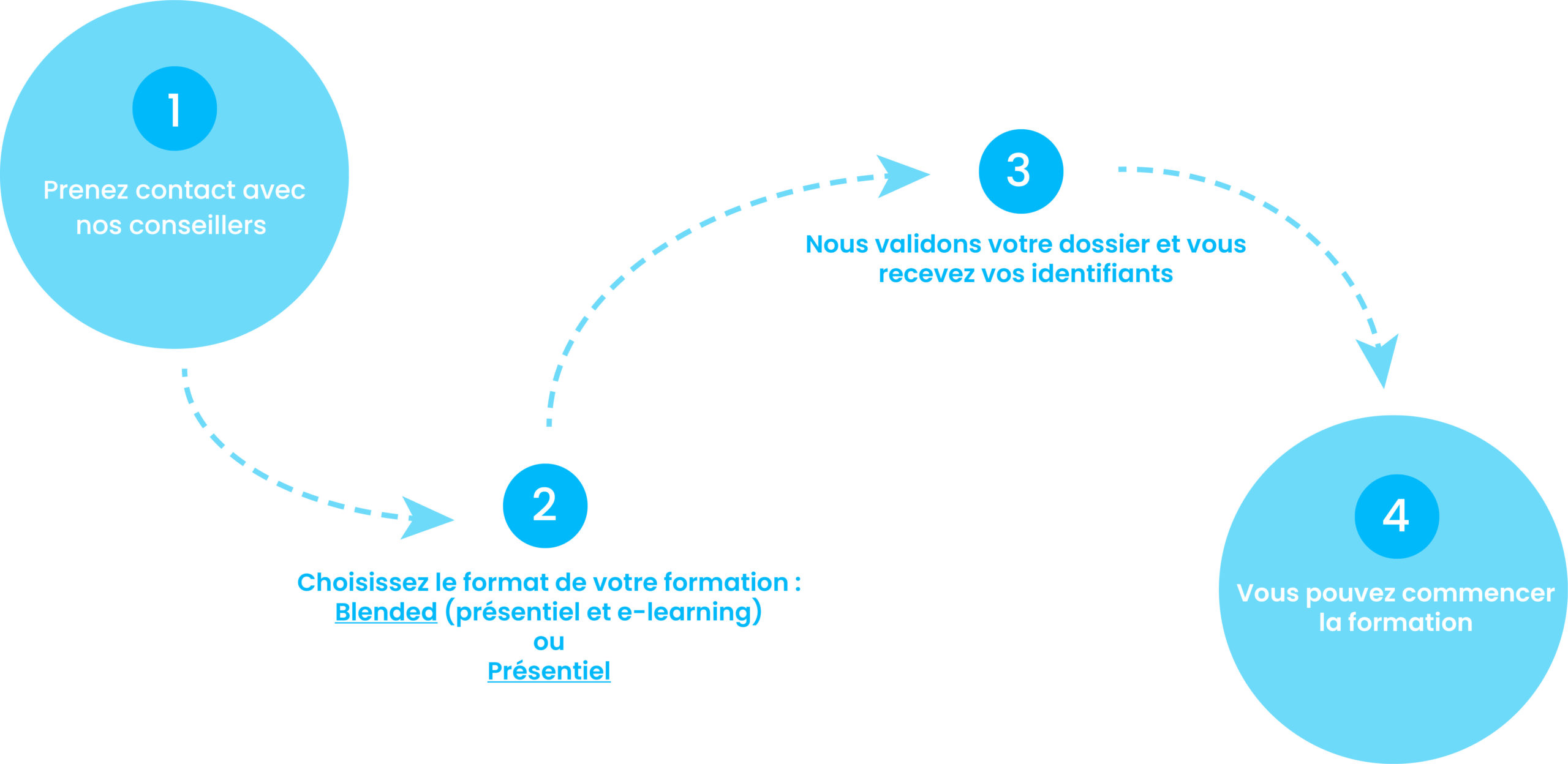

Comment suivre une formation chez nous ?

2. Choisissez le format de votre formation : Blended (présentiel et e-learning) ou présentiel

3. Nous validons votre dossier et vous recevez vos identifiants.

4. Vous pouvez commencer la formation.

Financez votre formation !

Financement CPF

CPF de transition

PDC

VAE

Contrat PRO

AFPR

AIF

POEc

POEi

Découvrez nos solutions

CPF de transition – CPF de transition pour une Reconversion Professionnelle

PDC- Plan de Développement de Compétences de l’entreprise.

VAE – Validation des Acquis de l’Expérience

Contrat PRO – Contrat d’alternance ou de Professionnalisation

AFPR – Action de Formation Préalable à l’Embauche

AIF – Aide Individuelle à la Formation par Pôle Emploi

POEc – Préparation Opérationnelle Emploi Collective

POEi – Préparation Opérationnelle Emploi Individuelle